现在的位置:主页 > 综合新闻 >

新的 Rowhammer 技术绕过了现有的 DDR4 内存防御

【作者】网站采编

【关键词】

【摘要】研究人员开发了一种新的基于模糊测试的技术,称为“Blacksmith”,该技术可以恢复 Rowhammer 漏洞攻击,攻击绕过现有缓解措施的现代 DRAM 设备。 这种新的 Blacksmith 方法的出现表明,当今

研究人员开发了一种新的基于模糊测试的技术,称为“Blacksmith”,该技术可以恢复 Rowhammer 漏洞攻击,攻击绕过现有缓解措施的现代 DRAM 设备。

这种新的 Blacksmith 方法的出现表明,当今的 DDR4 模块容易受到攻击,从而可以进行各种攻击。

罗哈默效应

Rowhammer 是一种安全漏洞,它依赖于相邻内存单元之间的电荷泄漏,使威胁行为者能够翻转 1 和 0 并更改内存中的内容。

这种强大的攻击可以绕过所有基于软件的安全机制,导致权限提升、内存损坏等。

它于 2014 年首次被发现,一年之内,基于研究人员的两个工作权限提升漏洞已经可用。

渐渐地,这成为一个普遍存在的问题,甚至开发了 Android 工具,利用智能手机上的 Rowhammer 漏洞获取 root 访问权限。

用于解决此位翻转问题的缓解措施在 2020 年 3 月首次显示出其不足的迹象,当时学术研究人员证明可以绕过。

制造商实施了一组称为“目标行刷新”(TRR) 的缓解措施,主要有效地保护当时的新 DDR4 免受攻击。

针对它的攻击被称为“TRRespass”,它是另一种基于模糊测试的技术,它成功地找到了可用的 Rowhammering 模式。

Fuzzing 一种新方法

“TRRespass”能够在 40 个经过测试的 DIMM 中的 14 个中找到有效模式,成功率约为 37.5%。然而,“Blacksmith”在所有 40 个测试的 DIMM 上都发现了有效的 Rowhammer 模式。

研究人员这次使用的技巧不是均匀地接近锤击模式,而是探索仍然可以绕过 TRR 的非均匀结构。

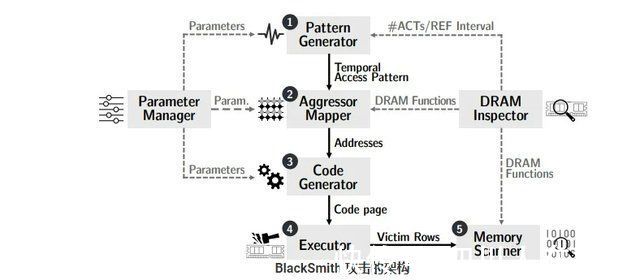

该团队使用顺序、规律性和强度参数来设计基于频率的 Rowhammer 模式,然后将它们提供给 Blacksmith 模糊器以找到工作值。

fuzzer 运行了 12 个小时,并产生了用于铁匠攻击的最佳参数。使用这些值,研究人员能够在 256 MB 的连续内存区域上执行位翻转。

为了证明这在实际场景中是可利用的,该团队进行了测试攻击,允许他们检索用于对 SSH 主机进行身份验证的公共 RSA-2048 密钥的私钥。

最后,我们的工作证实了 DRAM 供应商关于 Rowhammer 保护的声明是错误的,并引诱您进入错误的安全感。当前部署的所有缓解措施都不足以完全抵御 Rowhammer。我们的新模式表明,攻击者可以比之前假设的更容易利用系统。-康赛克。

Comsec 进一步发现,虽然使用 ECC DRAM 会使漏洞利用更加困难,但他们无法抵御所有 Rowhammer 攻击。

DDR5可能更安全

市场上已经有较新的 DDR5 DRAM 模块可用,并且在未来几年内将加快采用速度。

在 DDR5 中,Rowhammer 可能不是什么大问题,因为TRR 被“刷新管理”所取代,该系统跟踪银行中的激活并在达到阈值时发出选择性刷新。

这意味着在 DDR5 DRAM 设备上进行可扩展的模糊测试会困难得多,效率也可能低得多,但这还有待观察。

#网络安全#

举报/反馈文章来源:《现代防御技术》 网址: http://www.xdfyjszz.cn/zonghexinwen/2021/1123/380.html

现代防御技术投稿 | 现代防御技术编辑部| 现代防御技术版面费 | 现代防御技术论文发表 | 现代防御技术最新目录

Copyright © 2021 《现代防御技术》杂志社 版权所有 Power by DedeCms

投稿电话: 投稿邮箱: